Targeted Threat Intelligence

Nicht nur, aber besonders im Rahmen von TIBER Red Team Assessments kommt Targeted Threat Intelligence zum Einsatz. Diese erlaubt es, die Bedrohungslage für Unternehmen mit Hilfe von zwei Fragestellungen zu beantworten:

- Angriffspotenzial: Welche Angriffsfläche biete ich Angreifern und welche Angriffsszenarien ergeben sich hieraus? Dies wird auch als „Target Intelligence“ bezeichnet.

- Angreiferaktivitäten: Wie gehen Angreifer aktuell gegen ähnliche Organisationen wie die meine vor und welche TTPs (Tactics, Techniques, Procedures) nutzen sie dabei? Welche Tools verwenden sie aktuell, welche Angriffsinfrastruktur betreiben sie aktuell? Gibt es Anzeichen für kürzlich durchgeführte oder demnächst zu erwartende Angriffe? Die Beantwortung dieser Fragen hat die „Threat Intelligence“ zur Aufgabe.

Target Intelligence

Target Intelligence beschäftigt sich mit dem Auskundschaften eines Ziels. Sie wird manchmal auch als „Footprinting“ oder „Attack Surface Mapping“ bezeichnet. Sie simuliert, was Angreifer zu Beginn eines echten Angriffs tun: So viel wie möglich über ihr Ziel herauszufinden, ohne direkt mit ihm zu interagieren (d.h. z.B. ohne Scans), um somit vom Radar unentdeckt zu bleiben. Genutzt werden hierfür primär offene Quellen (OSINT – Open Source Intelligence) sowie Deep Web und spezialisierte Datenbanken. Bei der Target Intelligence werden unter anderem folgende Dinge ermittelt:

- Footprint

- Digital: Alle Systeme, Netzbereiche, Domains usw., die dem Ziel gehören und vom Internet aus erreichbar sind

- Rechtlich: Alle Tochterfirmen, Beteiligungen, Joint Ventures und andere Firmen, mit denen eine Verwandtschaft besteht

- Geographisch (GEOINT): Standorte und deren Beschaffenheit

- Personal: Mitarbeiter, Positionen, Vertrauensbeziehungen

- Technologieprofile

- Potenzielle Social-Engineering- und Spear-Phishing-Zielpersonen

- Webseiten, die als Vorlage für Phishing-Angriffe dienen können

- Clear- und Deep-Web-Analysen (WEBINT)

- Social-Media-Posts (SOCMINT), Pressemitteilungen

- Bestehende Nutzerkonten bei Drittanbietern

- Unternehmensneuigkeiten und Unternehmenspolitik

- Lieferketten (Supply Chains)

- Öffentliche unternehmensbezogene Kommunikation durch Mitarbeiter

- Passiv ermittelbare Sicherheitsschwachstellen

- u.v.m.

Die Sammlung, Analyse und Korrelation all dieser Daten führen zu einer vollständigen Inventarisierung aller digitaler und nicht-digitaler von außen sichtbarer Assets eines Unternehmens. Man erhält somit den gesamten Footprint und zusätzlich eine Karte der Angriffsfläche einer Organisation. Auch erhält man Einblick in erste Schwachstellen und Angriffsvektoren.

Ferner werden mögliche Angriffsszenarien beschrieben, die sich aus dem Footprinting und der Angriffsfläche ergeben. Besonderes Augenmerk wird auf solche Angriffsszenarien gelegt, die Angreifer nutzen können, um an die Kritischen Funktionen (Critical Functions) und Kritischen Assets (Critical Assests), also die Kronjuwelen und wertvollsten Systeme und Daten, zu gelangen.

Threat Intelligence

Wie der Name schon ausdrückt, wird bei „Threat Intelligence“ versucht, Erkenntnisse über Bedrohungen zu erlangen. Klassischerweise gibt es vier Ebenen der Threat Intelligence:

- Strategic Threat Intelligence: Strategische Erkenntnisse aus der „Vogelperspektive“

- Tactical Threat Intelligence: Kenntnisse über die taktische Vorgehensweise, z.B. TTPs (Tactics, Techniques, Procedures)

- Operational Threat Intelligence: Kenntnisse über Artefakte, Infrastruktur und Ergebnisse (zum Beispiel erbeutete Daten, genutzte Zugänge und Angriffspfade usw.) kürzlich vergangener sowie aktueller Operationen von Angreifern

- Technical Threat Intelligence: Technische Artefakte von Angriffen wie IP-Adressen, Datei-Fingerabdrücke (Fingerprints/Hashes)

All diese Informationen werden aus einer Vielzahl von verschiedenen Quellen gesammelt. Hier nur einige Beispiele:

- Dark Net

- Deep Web

- Überwachung von Kommunikationskanälen

- Technische Threat Intel Feeds

- Berichte von Analysen von vergangenen Angriffskampagnen

- Malware-Analyse

- C2-Analyse

- u.v.m.

Das Ergebnis ist ein Bericht, der aktuelle Tätigkeiten und den Modus Operandi (TTPs – Tactics, Techniques, Procedures) sowie Erkenntnisse über Vorgehensweise, Infrastruktur, Malware und Verhaltensmuster von Angreifern (Threat Actors) zusammenfasst. Hiermit können sich Unternehmen besser auf diese Angreifer einstellen.

Targeted Threat Intelligence (TTI) für TIBER Tests

Bei TIBER-Tests handelt es sich um Tests nach dem europäischen (TIBER-EU) oder deutschen (TIBER-DE) Rahmenwerk für Red Team Assessments im Finanzsektor (Banken, Versicherungen, andere Finanzmarktakteure usw.). Diese Red Team Assessments basieren auf Targeted Threat Intelligence (TTI) – daher auch der Name TIBER: Threat Intelligence-based Ethical Red Teaming.

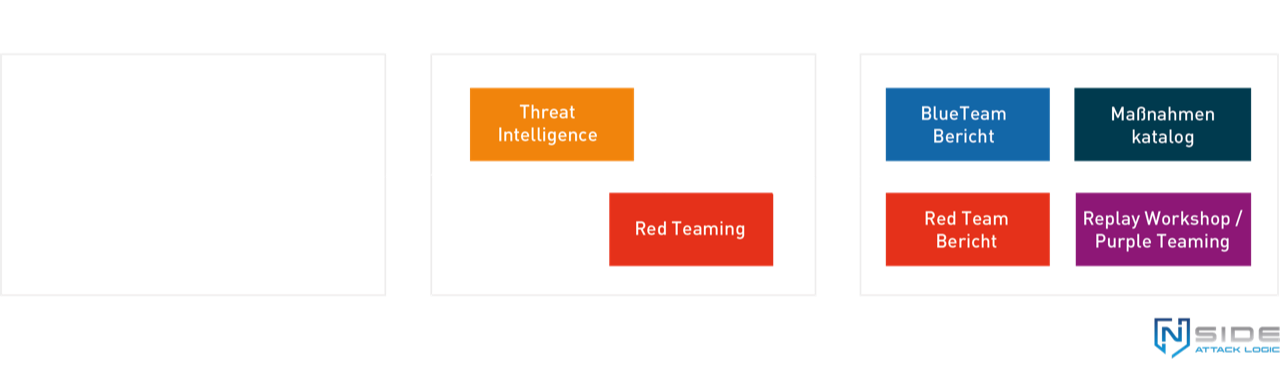

Die Testphase eines Red Teams nach TIBER-DE oder TIBER-EU besteht aus zwei Schritten:

- Targeted Threat Intelligence-Phase

- Red Teaming-Phase

NSIDE ist in der Lage, die einzelnen Phasen oder alle zusammen kompetent durchzuführen. Sie wünschen Targeted Threat Intelligence für einen TIBER-Test, ein Red Teaming für ein TIBER-Projekt, oder beides? Sprechen Sie uns gerne an!

Unterschied zwischen Targeted Threat Intelligence und Penetrationstests

Penetrationstests sind aktive technische Sicherheitstests, bei denen die Tester direkt mit dem bereits definierten Ziel interagieren und möglichst viele konkrete technische Schwachstellen aufdecken. TTI hingegen identifiziert alle potenziellen Angriffsziele in einer Organisation und entdeckt deren Angriffsfläche, Angriffsvektoren und Angriffsszenarien. Ferner wird Wissen über Ziele und Vorgehensweisen von Angreifern in die Analyse integriert, um aktive Bedrohungen durch bösartige Akteure (Threat Actors) zu beschreiben. TTI ist somit eine vorbereitende Tätigkeit für Angriffe oder Angriffssimulationen.

Unterschied zwischen Targeted Threat Intelligence und Red Team Assessments

TTI ist eine Tätigkeit, die eine Red Team Exercise anleiten und steuern kann: Die Erkenntnisse aus der Target Intelligence beschreiben die gesamte Angriffsfläche und potenzielle Angriffspfade gegen eine Zielorganisation. Die Threat Intelligence beschreibt die aktuelle Vorgehensweise der Angreifer. Zusammengenommen können diese beiden Teile der Targeted Threat Intelligence somit wichtige Informationen liefern, wie ein Red Teaming Test durchgeführt werden sollte. Dies ist auch der Gedanke hinter dem TIBER-Framework, welches für „Threat Intelligence-based Ethical Red Teaming“ steht.

Auch bei Red Team Assessments, die NSIDE nicht nach TIBER-Rahmenwerk durchführt, ist zumindest die Target Intelligence immer ein Bestandteil der Projekte. Die Threat Intelligence hingegen wird bei Nicht-TIBER-Assessments nur auf expliziten Kundenwunsch durchgeführt.

Unterschied zwischen Targeted Threat Intelligence und OSINT-/WEBINT-Analysen

OSINT-/WEBINT-Analysen sind ein Teil der Target Intelligence. Target Intelligence wiederum ist eine Hälfte der Targeted Threat Intelligence.