Angriffe auf Speicherbausteine:

Ziel von Hackern ist es oft sensible Daten wie Passwörter physisch aus externen Speichermedien wie Flash-Bausteinen zu extrahieren, sowie die abgelegte Firmware zu manipulieren. Das Einpflanzen von Backdoors, um einen Kommunikationstunnel nach außen zu erzeugen ist hierbei nicht unüblich und stellt einem Angreifer die Möglichkeit bereit, sich über längere Zeit im internen Netzwerk auszubreiten (sog. Lateral Movement). Zum aktuellen Stand verschlüsseln erfahrungsgemäß die wenigsten IoT-Entwickler Ihre Firmware, welche sich somit im Klartext innerhalb der Speichermedien befindet.

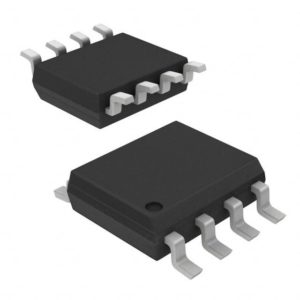

Anleitungen wie Speicherinhalte ausgelesen werden können gibt es mittlerweile Zuhauf im Internet. Erfahrungsgemäß behandeln diese aber meist die immer seltener anzutreffenden SPI-Flashes im SOIC-8-Format.

(Flash im SOIC-8-Format – Quelle: https://media.digikey.com/Renders/Intersil%20Renders/8-SOIC,M8.jpg)

(Flash im SOIC-8-Format – Quelle: https://media.digikey.com/Renders/Intersil%20Renders/8-SOIC,M8.jpg)

Diese Art von Speicher lassen sich aufgrund Ihrer […]