OS-Login Bypass via Bootloader-Manipulation (Single-User-Mode)

Auch wenn folgender Angriff schon seit Jahren bekannt ist und daher etwas in Vergessenheit geraten ist, so zeigte ein aktuelles IoT Hardware Assessment in unserem Hause, dass dieser bei aktuellen IoT-Geräten immer noch brandaktuell ist. Die Rede ist von einer Bootloader-Manipulation, um einen gesetzten Login zum Linux-System zu umgehen.

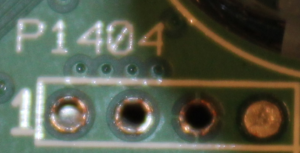

Wie bereits in früheren Blogbeiträgen erwähnt, ist es (leider) bei aktuellen IoT-Geräten immer noch üblich, eine serielle UART-Schnittstelle auf der Platine zu exponieren.

Exponierte UART Schnittstelle (Quelle: http://www.devttys0.com/2012/11/reverse-engineering-serial-ports/)

Exponierte UART Schnittstelle (Quelle: http://www.devttys0.com/2012/11/reverse-engineering-serial-ports/)

Die im IoT-Bereich stark vertretene UART Schnittstelle kommt vermehrt bei Linux-basierenden Geräten zum Einsatz und exponiert hier oft eine interaktive System Command-Shell sowie den Boot-Prozess (Bootlog). Oft ist aber der System-Zugang durch ein Passwort geschützt.

(Flash im SOIC-8-Format – Quelle: https://media.digikey.com/Renders/Intersil%20Renders/8-SOIC,M8.jpg)

(Flash im SOIC-8-Format – Quelle: https://media.digikey.com/Renders/Intersil%20Renders/8-SOIC,M8.jpg)