Denkt man an die Sicherheit von IT-Systemen, werden unmittelbar die Systeme selber sowie alle Schnittstellen zu diesen für Sicherheitsanalysen in Betracht gezogen. Dass ein Gerät auch im Betrieb messbare Auswirkungen auf die Umwelt bzw. umliegende Systeme hat, und diese Auswirkung für einen Angreifer nützlich sein könnten, wird oft nicht beachtet oder für irrelevant erklärt. Dabei existieren einige Seitenkanalattacken, welche auch ohne teures Equipment oder Expertise auf hohem Niveau durchführbar sind. Eine solche Attacke nennt sich Van Eck Phreaking, welche 1985 durch Hr. Wim Van Eck publiziert, aber früher schon durch verschiedenste Nachrichtendienste und Militärs ausgenutzt wurde. (Quelle: https://www.risknet.de/themen/risknews/van-eck-phreaking-elektronische-wirtschafts-spionage/)

Salopp gesagt geht es beim Van Eck Phreaking darum, dass stromdurchflossene Bauteile elektromagnetische Wellen erzeugen, auch wenn diese nicht zur Wellenerzeugung eingesetzt werden (auch einfache Kabel haben gewisse Spuleneigenschaften / Induktivitäten). Ein Angreifer kann mit einer Antenne diese Frequenzen einfangen, dekodieren und somit Rückschlüsse auf sensible Daten erlangen.

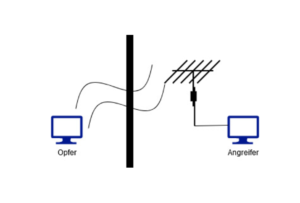

Um dies besser zu verstehen soll ein Beispiel herangezogen werden, welches ursprünglich in den 80ern entdeckt, beschrieben und auch mehrmalig durchgeführt wurde – Das Abfangen von Bildern, die auf Röhrenbildschirmen dargestellt werden. Vereinfacht erklärt funktioniert ein Röhrenmonitor indem ein Elektronenstrahl auf einer beschichteten Glasplatte hin- und herläuft und somit Pixel für Pixel zum fluoreszieren bringt. Um diesen Elektronenstrahl zu erzeugen, werden durch spezielle Verschaltungen sehr hohe Spannungen erzeugt (bis zu mehreren tausend Volt). Diese hochfrequenten Hochspannungssignale erzeugen elektromagnetische Strahlung die laut Van Eck „eine bemerkenswerte Ähnlichkeit mit einem ausgestrahlten Fernsehsignal“ aufweist. Das austretende Signal kann nun von einer Antenne über mehrere hundert Meter Entfernung erfasst werden. Mit anschließender Signalnachbearbeitung kann auf dem Bildschirm des Angreifers das Bild des Opfers dargestellt werden. (Quelle: https://de.wikipedia.org/wiki/Van-Eck-Phreaking)

Quelle: Alexander Poth, eigene Darstellung

Da in der heutigen Zeit kaum noch Röhrenmonitore zum Einsatz kommen, untersuchen Hacker und Forscher vermehrt aktuellere Techniken wie LCD-Monitore, welche ebenso anfällig sind. Emittierende Schwachstelle ist hier etwa nicht, wie beim Röhrenmonitor, das Gerät selber, sondern die Kabel über welche Bildinformationen übertragen werden. Auch Kabel besitzen gewisse elektrotechnische Eigenschaften und können, ohne ausreichende Abschirmung, als RF-Quelle dienen.

Eine wirksame, wenn aber auch sehr kostenaufwändige Schutzmaßnahme ist die komplette Isolierung des Arbeitsraumes nach dem Prinzip des faradayschen Käfigs, welcher elektromagnetische Wellen wirkungsvoll abschirmt. Auf Geräteebene konzentriert sich die Abschirmung auf die abstrahlenden Komponenten wie Grafikkarte, Kabel und Monitor. Hierfür wird das Rechnergehäuse entsprechend HF-dicht isoliert und Kabel mit Schirmung verwendet.

Das BSI ist auf solche Arten von Attacken aufmerksam geworden und hat für den militärnahen Bereich drei der NATO-Absicherungsstandards übernommen, welche beschreiben, wie Sicherheitszonen abgeschirmt bzw. anderweitig gesichert werden müssen. (Quelle: https://de.wikipedia.org/wiki/Van-Eck-Phreaking). Die Aufnahme solcher Standards sollte auch für private Firmen ein Warnsignal sein, dass auch Seitenkanalattacken ein ernstes Sicherheitsrisiko darstellen können.

Gerne können wir Sie bei dieser Fragestellung unterstützen, kontaktieren Sie uns einfach unter info@nsideattacklogic.de. Wir freuen uns auf den gemeinsamen Austausch.