Nachdem sich die Cloud fest etabliert hat und der Vormarsch von DevOps nicht mehr aufzuhalten ist, war es nur eine Frage der Zeit bis DevOps auch Auswirkungen auf das Thema Security hat.

Dabei stellt sich die Frage, welche Auswirkungen DevOps auf die Sicherheit selber hat bzw. welche Best Practices bei DevOps beachtet werden sollen, um Sicherheitsprobleme ganz von allein zu vermeiden.

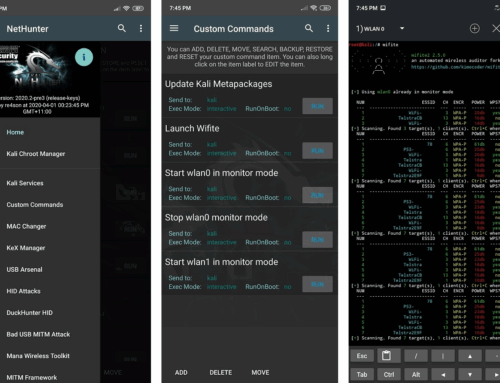

In diesem Beitrag geht es im speziellen um die praktischen Auswirkungen auf Red Teams. Wie auch um das Thema, in wieweit der IT-Betrieb mit DevOps in der Lage ist schnell auf Anforderungen verschiedener Stakeholder zu reagieren, und ob Red Teams durch DevOps in der Lage sind schnell Infrastrukturen aufzubauen. Dies ist vor allem nützlich, wenn das Blue Team – bei einem Test, in dem dieses nicht involviert ist- Verdacht geschöpft hat oder eine Infrastruktur aus anderen Gründen „verbrannt“ ist.

Technologien wie Vagrant oder Terraform in Kombination mit Frameworks wie Red Baron (https://github.com/Coalfire-Research/Red-Baron) erlauben es uns in kurzer Zeit bei einem anderen (oder sogar mehreren) IaaS Cloud-Provider eine neue Infrastruktur aufzubauen.

Natürlich können so auch für verschiedene Phasen eines Red Team Assessments (zum Beispiel Phishing, Reconnaissance und Lateral Movement) unterschiedliche Infrastrukturen benutzt werden.

Um den Spagat zwischen Usability (Einfaches Konfigurieren von Infrastrukturen) und Security (Gewährleisten der Sicherheit sensibler Daten) möglich zu machen, haben wir uns einige Maßnahmen überlegt. Die wichtigste ist, dass wir uns zunächst bei der Auswahl von IaaS-Providern auf Provider mit Rechenzentren in Deutschland beschränken. Weiterhin dienen die Cloud-Server nur als Proxy-Systeme, die Daten werden nur verschlüsselt über diese Infrastrukturen übertragen. Gespeichert werden die Daten erst am Ziel – auf unseren Systemen. Der IaaS-Provider kann also nicht auf die Daten zugreifen, ohne aktiv die Verschlüsselung anzugreifen. Ganz zentral ist natürlich, dass jeder Kunde selbst entscheidet ob er solch ein Vorgehen erlaubt. Für einen möglichst realistischen Angriff sollte dies jedoch umgesetzt werden.

Angreifer verstecken sich schon seit geraumer Zeit hinter verschiedenen Proxy-Ketten, sodass es für das Blue Team eine Herausforderung ist, scheinbar voneinander unabhängige kleinere Angriffe zu korrelieren und den umfassenden Angriff zu erkennen. Im Purple Team-Ansatz können wir dies mit einem Blue Team auch gezielt trainieren.