Im ersten Teil der Blogartikelserie ging es um die Gefühlszustände von Angreifern, die sie in verschiedenen Phasen des Angriffs durchleiden (Pyramid of Pain). Ziel des Verteidigers war es, Hacker im besten Fall so massiv zu demotivieren, dass sie den Versuch, Kontrolle über Ihre Systeme zu erlangen, abbrechen.

Teil 2: Der Verteidiger – Pyramid of Love

Diesmal wird ein Cyberangriff von der Verteidigerseite aus betrachtet. Dabei steht wieder der Faktor Mensch im Vordergrund. Aufgabe eines jeden Verteidigers sollte es sein, Schutzmaßnahmen effizient umzusetzen, die den Mitarbeiter abholen und sich nahtlos in deren tägliche Prozesse integrieren. Die Realität ist, dass egal wie viel Sie in ihre Cybersicherheit investieren, vom Unsicherheitsfaktor Mensch, können Sie sich nicht freikaufen. Die gute Nachricht ist, dass da, wo die schwer kontrollierbare Gefahr lauert, gleichzeitig das größte Potenzial für effektive Abwehrmaßnahmen steckt: die „Human Firewall“.

Der Faktor Mensch lässt sich am besten mit einer Geschichte verdeutlichen. Vor dem Büro der NSIDE steht täglich ein Food Truck, auf den wir uns den ganzen Vormittag über freuen. Zur Mittagspause versammeln wir uns, Jacken angezogen und mit Mehrwegschüsseln ausgestattet, als ein Kollege meint: „Ich muss noch die Phishing-Kampagne herausschicken.“ Nach knapp 30 Sekunden kam die Entwarnung: „Alles klar, wir können los. Der Erste hat geklickt.“ 17 Minuten später, zurück vom Food Truck: 11 Leute hatten geklickt und einige sogar Ihre Zugangsdaten eingegeben.

Egal wie ausgereift Ihre E-Mail-Protection und andere Schutzmaßnahmen sind, mit einer überzeugenden Geschichte kommen wir in Ihre Systeme. Schlimmer noch, unser Tool meldet nach 10 Minuten einen technischen Fehler, da es uns Menschen unterstellt, dass bei einer guten Story, jemand in den ersten paar Minuten klicken muss. Storys können sogar zu gut sein, nämlich dann, wenn die Öffnungsquote über 100 Prozent liegt, weil Mitarbeiter die E-Mail an Kollegen weiterleiten, die nicht Ziel des Angriffs waren.

Die Wahrheit ist, dass Sie menschliches Fehlverhalten kaum mit technischen Maßnahmen eindämmen können. Im schlimmsten Fall arbeiten sie Listen mit Schutzmaßnahmen ab, die für Kollegen frustrierend sind und am eigentlichen Schutzziel vorbeigehen. Sie schließen die Kellerfenster, lassen aber die Vordertür offen.

Pyramid of Love

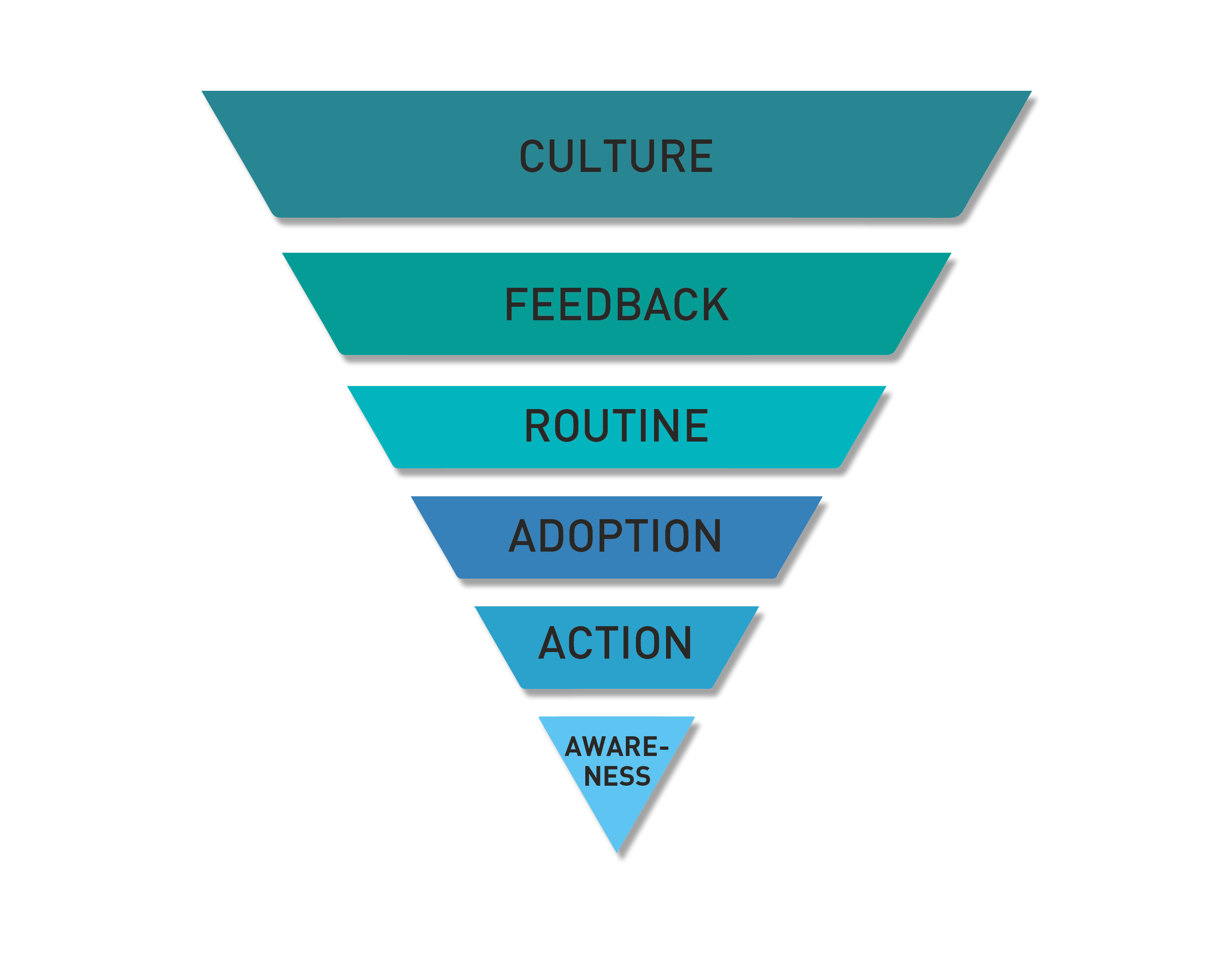

Abgeleitet vom Konzept der Pyramid of Pain, die einen Angriff aus Sicht des Angreifers beleuchtet, möchte ich mit der Pyramid of Love erläutern, wie es aus Sicht des Verteidigers aussieht.

Quelle: Eigene Grafik – Pyramid of Love

Es wird deutlich, dass die Pyramide auf der Spitze steht. Der Grund ist, dass es nicht um die wachsende Frustration des Angreifers, sondern um die des Mitarbeiters geht. Im Gegensatz zur Frustration des Angreifers, die an der Spitze der Pyramid of Pain am größten ist, ist bei der Pyramid of Love das genaue Gegenteil der Fall. An der umgekehrten Spitze ist die Frustration der Mitarbeiter am größten und weicht erst auf den höheren Stufen der Motivation. Das Dilemma für den Verteidiger ist, dass sich für ihn nichts umdreht. Er durchläuft bei beiden Pyramiden dieselben Stufen der Frustration, egal ob er Angreifer heraushalten oder Mitarbeiter für IT-Sicherheit begeistern will.

Awareness

Die unterste Stufe meint z.B. Datenschutz oder IT-Sicherheitsschulungen. Diese werden in der Praxis nicht zwingend als Bereicherung verstanden und verlaufen oft unter dem stillschweigenden Kompromiss, dass man zwar ungestört die Schulung halten darf, dafür die Teilnehmer ihre E-Mails checken können. Die Umsetzungsquote bleibt eher gering.

Action

Mit Glück erreichen Sie mit einer Schulung eine Action, was eine Maßnahme meint, die zwar der Sicherheit dient, aber als Belastung empfunden wird. Ob es tatsächlich zu einer Umsetzung kommt, können Sie oft schwer kontrollieren.

Adoption

Adoption ist, wenn eine Maßnahme nicht aus der Pflicht, sondern aus der verstandenen Notwendigkeit heraus umgesetzt wird und der Mitarbeiter bereit ist, bestehende Prozesse zu hinterfragen, um sicherheitsrelevante Maßnahmen zu erleichtern.

Routine

Darüber steht die Routine. Das heißt, der Mitarbeiter integriert die Maßnahmen als festen Bestandteil in etablierte Prozesse und neue Kollegen lernen die unsichere Variante nicht mehr kennen.

Feedback

Die vorletzte Stufe heißt Feedback. Egal ob Sie Datenschutzbeauftragter, Informationssicherheitsbeauftrager oder aus der Compliance-Abteilung sind, werden Sie zumeist als Blockierer wahrgenommen. Außerdem kennt niemand den eigentlichen Prozess so gut, wie die Mitarbeiter, die täglich damit arbeiten. Bei einem Cyberangriff sitzen sie an der Front und bekommen als Erstes mit, wenn Dinge schieflaufen.

Haben Sie es auf diese Stufe geschafft, werden Ihnen Ihre Kollegen wertvolles Feedback liefern, wie Sie Ihre Maßnahme besser implementieren oder auf ähnliche Prozesse übertragen können. Damit ergeben sich Möglichkeiten, die Sie von Ihrer Position aus nicht sehen konnten.

Culture

Ganz oben steht Culture. Hier haben Sie erreicht, dass IT-Sicherheit gelebt wird. Kollegen andere Kollegen anleiten, oder Schutzmaßnahmen auch privat umsetzen.

Wie aus Theorie Praxis wird

Ich kann antizipieren, welche Vorbehalte Ihnen gegen diesen Ansatz durch den Kopf gehen, die wahrscheinlich irgendwo zwischen Utopie und Wunschdenken liegen.

Geben Sie mir noch einen Moment Ihrer Aufmerksamkeit und erinnern Sie sich kurz, was ich im ersten Teil der Blogserie geschrieben habe: Fokussieren Sie sich auf das was Sie wirklich schützen wollen und behalten Sie es im Hinterkopf.

Wenn Sie diese Sache jetzt vor Ihrem geistigen Auge sehen, fallen Ihnen spontan Möglichkeiten ein, wie sich ein Angreifer Zugriff verschaffen könnte. Gleichzeitig aber auch Wege, dies zu verhindern. Würden Sie stur Listen mit Maßnahmen abarbeiten, dann erhöhen Sie im Idealfall Ihren allgemeinen Sicherheitsstandard und im schlimmsten Fall frustrieren Sie Ihre Kollegen. Erschwerend kommt hinzu, dass Sie Glück brauchen, dass tatsächlich die Maßnahmen auf der Liste stehen, die all das effizient schützen, woran Sie gerade denken. Sie schließen die Kellerfenster und lassen die Vordertür offen.

Kreative Ansätze für mehr IT-Sicherheit

Sie wollen aus ihren Mitarbeitern keine Juristen, Datenschutzbeauftragten oder IT-Sicherheitsexperten machen. Sie wollen Kollegen, die im richtigen Moment das Richtige tun; und dass nicht nur am Computer.

Wie wäre es also mit einem kreativen Ansatz, der Überwindung und Mut verlangt. Bezogen auf die Pyramid of Love beginnt alles auf der untersten Stufe: Awareness. Die meisten Schulungen fruchten nicht. Vorschriften, Verbote, trockene Ausführungen und endlose Listen sind nichts, was hängenbleibt. Aber niemand will gehackt werden, weder in einem beruflichen Umfeld noch privat, deshalb besteht Interesse an Cybersecurity und wie man sich schützen kann. Erklären Sie, wie Hacker vorgehen. Werden Sie konkret bezogen auf die jeweilige Tätigkeit. Entmystifizieren Sie die Vorgehensweise der Angreifer und räumen Sie mit folgenden Missverständnissen auf: „Ich bin ohnehin machtlos.“ „Jeder könnte mich hacken.“ „Ich habe nichts zu verbergen.“ „Warum sollte es ausgerechnet jemand auf mich abgesehen haben?“ Begegnen Sie Unsicherheiten und Fragen auf Augenhöhe. Nehmen Sie sich Zeit bei Nachfragen, selbst wenn Sie Ihnen trivial erscheinen.

Zwischen den Zeilen wird deutlich, dass Awareness nicht zwingend im Rahmen einer klassischen Schulung vermittelt werden muss. Ich persönlich habe gute Erfahrungen gemacht mit einem Podcast, bei dem ein neunmalkluger Hackerfrosch das Thema dem Hörer näherbringt. Selbst wenn die Idee nicht Ihr Ansatz ist, ist Sie nicht neu. Was bei der Sesamstraße mit Kindern funktioniert, muss auch bei Erwachsenen Erfolg haben. In der Münchner U-Bahn werden auch animierte Clips gezeigt, damit Sie nicht im Weg stehen oder auf die Gleise fallen; Dinge die aus Sicht des Betreibers schützenswert sind.

Alles ist recht, was Ihre Mitarbeiter auf die Action-Ebene bringt. Kleine, aufeinander aufbauende Schritte unter ernsthafter Beteiligung der Kollegen. Setzen Sie nicht bei anderen voraus, was Ihnen anfangs auch nicht instinktiv klar war. Jeder hat Angst, Dinge falsch zu machen, gerade wenn man erst mit dem Job begonnen hat.

Fühlen sich Ihre Mitarbeiter abgeholt, kommen Sie gemeinsam auf die nächst höhere Stufe: Adoption. Blockadehaltungen resultieren oft aus Missverständnissen. Gehen Sie davon aus, dass Mitarbeiter ein vitales Interesse am Fortbestand des Unternehmens haben. Selbst wenn es nur finanzielles Eigeninteresse ist, ist dem Mitarbeiter an der IT-Sicherheit gelegen, wenn sie indirekt sein Privatleben berührt.

Mitarbeiter abzuholen und auf Augenhöhe zu begegnen ist auch für die nächsten Stufen der Schlüssel. Routine entsteht durch Übung, Wiederholung und kompetente Ansprechpartner, die sich den Problemen annehmen können. Schaffen Sie Möglichkeiten Fragen zu stellen, und dokumentieren Sie, was Ihre Mitarbeiter wissen müssen, damit sie sicherheitsrelevante Prozesse jederzeit nachlesen können.

Von Adoption ist es dann auch kein großer Schritt mehr zu Feedback. Erkennt der Mitarbeiter, dass er ernst genommen und seine Fragen beantwortet werden, werden Sie Vorschläge bekommen, die andere Bereiche betreffen, die Sie vorher übersehen haben. „Wenn wir den sicheren Prozess im Bereich A machen, warum können wir es nicht auf Bereich B übertragen?“ Mitarbeiter sind näher dran an Ihren Problemen und IT-Probleme sind oft gut gemeinte, aber schlechte Provisorien.

Wenn Sie diese Schritte beherzigen und Mitarbeiter positives Feedback auf Ihre Anfragen und Anregungen bekommen, werden Sie die letzte Stufe Culture erreichen. Ihre Mitarbeiter werden anfangen mit anderen Augen durch das Unternehmen zu gehen und Prozesse mit Awareness für IT-Security betrachten. Ähnlich wie bei automatisierten Systemen, werden Sie viele „false positives“ bekommen, aber dazwischen, werden die Vorschläge auftauchen, die Sie bisher übersehen haben und die Sie auf ein neues Level bringen.

Nochmal: Sie wollen keine Juristen, Datenschutzbeauftragen oder Informationssicherheitsbeauftragte aus Ihren Mitarbeitern machen. Sie wollen Menschen die Ihren Job erledigen und die im richtigen Moment das Richtige tun, um zu schützen, was für Sie und Ihren Mitarbeitern schützenswert ist.

Niemand schreibt Ihnen vor, wie Sie Ihre Kollegen dazu bringen, das Richtige zu tun. Niemand verbietet Ihnen, kreativ zu sein. Vielleicht haben Sie in Ihrem Firmenlogo ein Tier, dass zukünftig erklärt, dass man unbekannte E-Mail-Anhänge nicht öffnen soll. Die Möglichkeiten sind grenzenlos und wir von NSIDE Attack Logic können Ihnen dabei helfen. Sprechen Sie mit uns, wenn Sie eine etwas andere Awareness-Schulung brauchen. Wir bringen Ihnen bei wie Angreifer vorgehen würden, wir zeigen Ihnen am praktischen Beispiel wo Ihre Schwachstellen liegen und helfen Ihnen kreative Maßnahmen zu finden. So können Sie Ihre Risiken nachhaltig in den Griff bekommen und eine „Human Firewall“ aufbauen.