Red Team Assessment in Unternehmenssituationen

Jedes Unternehmen ist ein attraktives Ziel für fähige Angreifer – auch Ihres. Ob Kunden-, Zahlungs-, Kommunikations- oder Gesundheitsdaten, Fertigungspläne, Forschungs- und Entwicklungsergebnisse, Rezepturen, Versorgungsnetze wie Wasser und Strom, oder einfach nur Ihr Geld: Jedes Unternehmen verfügt über Assets, die es wert sind, gestohlen oder sabotiert zu werden. Die Zahlen bestätigen dies: 44% aller deutschen Unternehmen wurden in den letzten drei Jahren Opfer eines Spionageangriffs [Quelle: www.reuters.com ], wobei die Dunkelziffer vermutlich weit höher liegt. Hier setzt Red Teaming an!

Durch ein Red Team Assessment erhalten Sie eine realistische Analyse, wie verwundbar Ihr Unternehmen gegenüber Aktionen von professionellen Gruppierungen, die sich Ihre Firma zum Ziel genommen haben, wirklich ist. NSIDE zeigt Strategien und Wege auf, wie Hacker zielgerichtet in Ihr Unternehmen eindringen, sich einnisten, Ihre sensibelsten Daten stehlen und Ihre wichtigsten Systeme sabotieren können. Durch unsere Analyse können Sie diese effizienten und effektiven Wege für Eindringlinge identifizieren, sie schließen und Ihre Sicherheit somit systematisch verbessern. Ein Red Teaming Assessment erlaubt Ihnen, die Sicherheit Ihrer Organisation als Ganzes vollumfänglich zu testen.

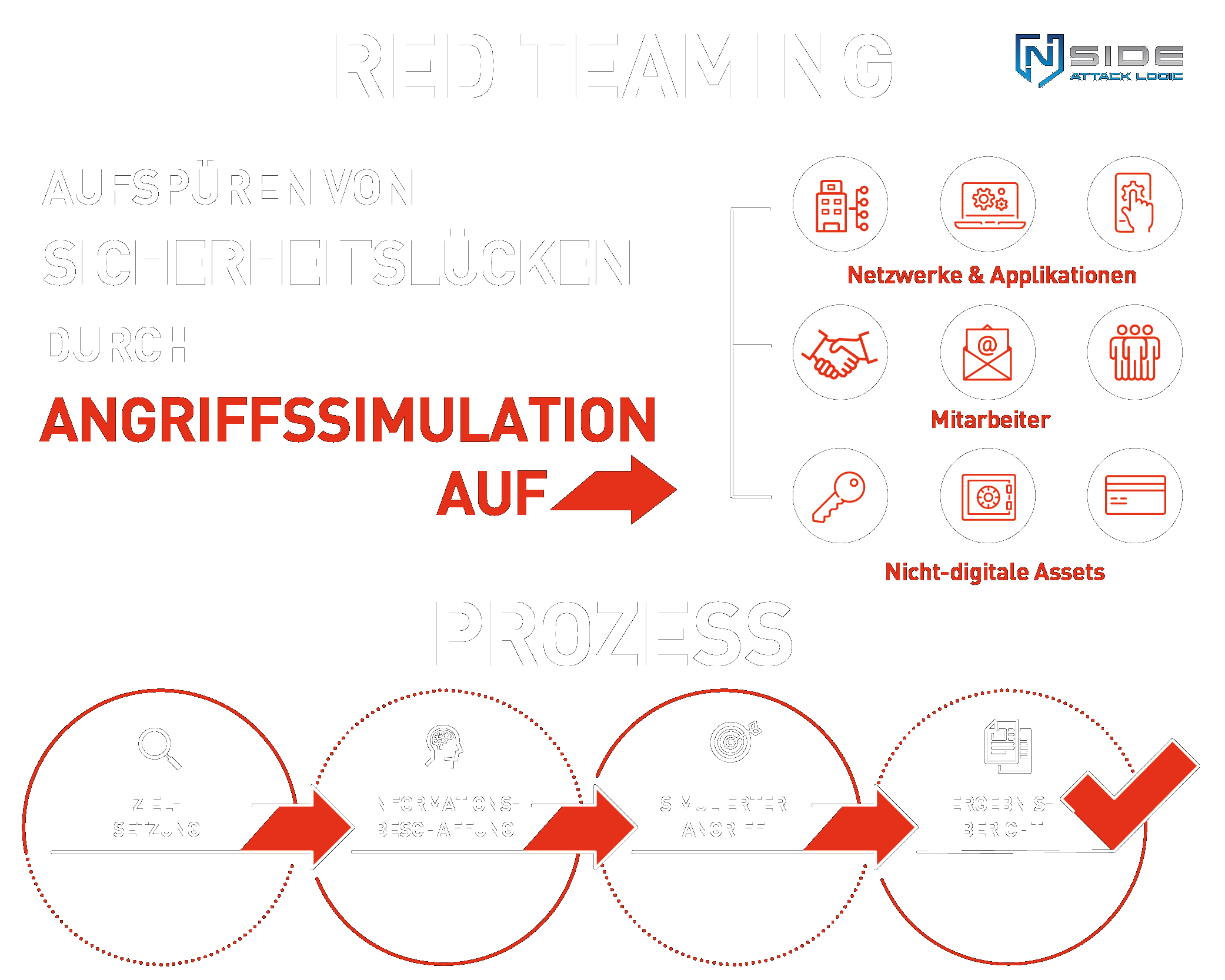

Bei Red Team Exercises (auch: Red Team Assessments oder Red Team Engagements) handelt es sich um vollumfängliche Angriffssimulationen, auf Englisch Adversary Simulations. Bei diesen nimmt ein erfahrenes Team (das Red Team) die Angreiferposition ein und unterzieht eine Zielorganisation einer praktischen Überprüfung durch einen Hackerangriff mit allen Mitteln der Kunst auf dem aktuellsten Stand der Angriffstechniken. Da oft vor allem gezielte und über längere Dauer gut vorbereitete oder durchgeführte Angriffe, sogenannte APTs, simuliert werden, spricht man manchmal auch von APT-Simulationen.

Zeitgleich testen Sie Ihre defensiven Fähigkeiten: Entdeckt Ihr Security-Team die Aktionen einer ernstzunehmenden Attacke? Wenn ja, wie schnell? Oder können Angreifer bei Ihnen eindringen, sich ausbreiten und auf Ihre sensibelsten Geschäftsgeheimnisse zugreifen, ohne dass Sie dies merken?

Hierbei verwendet NSIDE, die seit Gründung auf Red Teaming Assessments spezialisiert ist, dieselben Techniken wie echte Cyberangriffe: Social Engineering, physische Einbrüche, für den jeweiligen Einsatz angeglichene oder von Grund auf neu entwickelte Malware, Lateral Movement-Techniken zum Ausbreiten zwischen internen Systemen, Bypassing-Techniken um Firewalls und Virenscanner zu umgehen, von APTs bekannte Persistenz- und Stealth-Techniken und viele mehr.

Da Red Team Assessments Angriffe möglichst realistisch simulieren sollen, orientieren sie sich an den Phasen von Angriffen, die man klassischerweise bei Cyber-Attacken sieht. Diese Phasen nennt man auch die „Cyber Kill Chain“.

Phasen eines Red Team Assessments

Wie unterscheiden sich Red Teaming und Penetration Testing?

Testgegenstand eines Red Team Assessments ist immer eine Organisation oder Organisationseinheit, während bei Penetrationstests der Testgegenstand eine technische Entwicklung oder Umgebung ist. Red Team Assessments sind außerdem normalerweise ziel- und aussagegetrieben: Wie kann ein Eindringling an meine „Kronjuwelen“ (Critical Assets) gelangen oder sensible Systeme und Geschäftseinheiten (Critical Functions) kompromittieren? Wie gut ist die Cyber Resilience und Posture meiner Organisation, d.h. wie gut kann mein Team und seine Tools solche Angriffe erkennen, blockieren, sie eindämmen? Wie sehen meine Prozesse aus? Pentests hingegen sind auf das Aufspüren von technischen Schwachstellen fokussiert. Sie versuchen, diese möglichst vollständig offenzulegen, während sich Red Team Assessments wie Aggressoren verhalten und sich nur auf solche Sicherheitslücken fokussieren, die den Eindringling an sein Ziel bringen – dafür aber im Bereich Technik, Menschen und Prozesse/Organisation.

Die folgende Tabelle stellt die Unterschiede zwischen Penetrationstests und Red Teamings dar:

RED TEAM EXCERCISE

Testgegenstand:

Organisation oder Organisationseinheit

Dimensionen:

Ganzheitlich: Technisch, menschlich, organisatorisch

Perspektivischer Fokus:

Strategisch und taktisch, teils technisch-operativ

Testziel:

Beantwortung der Frage: Können Aggressoren an meine „Kronjuwelen“ (Critical Assets) gelangen oder Kontrolle über meine wichtigsten Systeme oder Geschäftsprozesse (Critical Functions) erlangen? Wenn ja, wie? Wie sind meine Erkennungs- und Gegenmaßnahmen?

Aussagen & Fragestellungen:

Wie sicher ist mein Unternehmen als Ganzes? Welche Einfallstore habe ich, die Angreifer zu Critical Assets und Critical Functions verhelfen? Wie gut sind meine Response-Prozesse? Wie gut kann ich Angriffe proaktiv blockieren? Wie gut kann ich Angriffe erkennen und auf diese reagieren?

Erkenntnisgewinn:

Welche wichtigsten technischen, menschlichen, organisatorischen/prozessualen Schwachstellen hat meine Organisation? Wie gut ist meine Verteidigung aufgestellt? Was sind die Risiken für mein Business als Ganzes?

Vollständigkeit:

Wichtigste Schwachstellen der Organisation im Bereich Technik, Prozesse/Organisation und Menschen

Empfehlungen & Ergebnisse:

Eliminierung von Blind Spots in der Erkennung, Behebung von Schwachstellen in den drei Dimensionen (technisch/prozessual-organisatorisch/menschlich), Stärkung der Reaktion auf Angriffe gegen die Organisation, Verbesserung der proaktiven und präventiven Maßnahmen für die Unternehmenssicherheit, allgemeine Stärkung der Abwehr von Angriffen (Cyber Resilience & Posture), Verbesserung von Prozessen, Richtungsweiser für Sicherheitsstrategie, Risikoeinschätzung

Angreifermodell:

Professionelle menschliche Aggressoren mit bösartigen Absichten gegen meine eigene Organisation

Eingeweihte auf Kundenseite:

Nur ein oder zwei Schlüsselpersonen, sonst niemand

PENETRATION TEST

Testgegenstand:

Technische Systeme, Anwendungen, Umgebungen, Infrastrukturen

Dimensionen:

Technisch

Perspektivischer Fokus:

Technisch-operativ, teils strategisch und taktisch

Testziel:

Aufspüren möglichst vieler technischer Schwachstellen

Aussagen & Fragestellungen:

Wie sicher ist das Prüfobjekt und welche Schwachstellen existieren

Erkenntnisgewinn:

Welche wichtigsten technischen, menschlichen, organisatorischen/prozessualen Schwachstellen hat meine Organisation? Wie gut ist meine Verteidigung aufgestellt? Was sind die Risiken für mein Business als Ganzes? Welche Risiken ergeben sich für das Prüfobjekt, die darauf gespeicherten Daten und dessen Nutzer? Was genau sind die Sicherheitslücken und wie kann ich sie beheben?

Vollständigkeit:

Möglichst vollständig, Aufdeckung so vieler technischer Schwachstellen im Prüfobjekt wie möglich

Empfehlungen & Ergebnisse:

Absicherung des Prüfobjekts gegen Hackerangriffe und technische Risiken, Empfehlungen & Anleitungen zur Behebung der Schwachstellen

Angreifermodell:

Beliebige Angreifer

Eingeweihte auf Kundenseite:

Projekt- und Systemverantwortliche, keine besonderen Beschränkungen