Im Bereich IT-Sicherheit gibt es viele verschiedene Test-Arten. Dies kann für Unternehmen, die sich gegen Hacker-Angriffe und andere Sicherheitsrisiken absichern wollen, mitunter verwirrend sein. Daher möchten wir von der NSIDE Ihnen in diesem Blog-Post einen Überblick über die verschiedenen IT-Sicherheits-Tests, die es gibt, bieten. Ferner gehen wir auf die Fragen ein, wer welche Tests durchführen sollte, und wofür.

Grob gibt es drei größere Klassen an Überprüfungen, die sich wiederum weiter aufteilen. Diese drei großen Testklassen sind Scans, Tests und Audits.

Scans

Scans sind vollautomatische Sicherheitsüberprüfungen. Sie prüfen – auf Grund ihrer Automatisierung – fast immer nur auf technische Sicherheitsprobleme: das Vorhandensein gewisser technischer Sicherheitsmaßnahmen oder Schwachstellen. Ihr Vorteil ist, dass sie sehr effizient sind – aber auch weniger effektiv als menschliche Experten, da ihnen die menschliche Intelligenz und das Verständnis für das fehlt, was sie scannen. Sie sind eine gute Maßnahme, um grundlegende Sicherheitsprobleme, sogenannte „Low Hanging Fruits“ die von Angreifern sehr leicht zu entdecken sind, aufzuspüren. Allerdings können sie nicht solche Probleme finden, die von erfahrenen menschlichen Angreifern attackiert werden.

Beispiele für Scans:

- Schwachstellen-Scan: Werden mit Netzwerk-Schwachstellenscannern (Nessus, OpenVAS, Greenbone u.ä.) oder Web-Schwachstellenscannern (Acunetix, IBM AppScan u.ä.) durchgeführt

- Source Code Vulnerability Scan: Hier gibt es verschiedene Scan-Typen, die Software-Quelltext auf Sicherheitsprobleme scannen. Der verbreitetste ist der sogenannte SAST (Static Application Security Test) Scan.

Manuelle Tests

Manuelle technische Tests beantworten die Frage nach der Effektivität, Qualität und Stärke („Resilience“) von IT-Sicherheits-Maßnahmen in der Praxis. Hierbei prüfen im jeweiligen Fachgebiet geschulte Experten die Prüfobjekte auf technische Schwachstellen (Mängel) wie auch auf die Qualität ihrer Sicherheit und Sicherheitsmaßnahmen. Sie prüfen, ob und wie einfach die Maßnahmen umgangen oder Systeme gehackt werden können und sprechen Empfehlungen aus, wie man sich, seine Firma, seine Systeme, seine Produkte und seine Daten auch gegen professionelle Angreifer und Angriffe schützen kann. NSIDE hat sich auf manuelle Tests spezialisiert.

Beispiele für manuelle Tests:

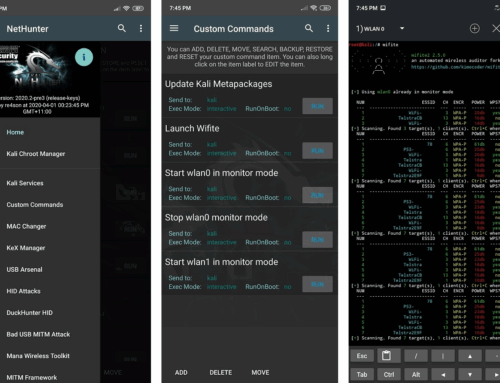

- Penetrationstests: Penetrationstests sind die bekanntesten Vertreter von manuellen IT-Sicherheits-Tests. Sie prüfen einen vom Kunden vorgegebenen Testscope (ein Produkt, ein oder mehrere Systeme, ein Netzwerk, eine Webseite, eine Mobile App für Smartphones o.ä.) auf Schwachstellen, Sicherheitslücken und die Effektivität der Sicherheitsmaßnahmen.

- Red Team Assessments: Red Team Assessments haben nicht einzelne Systeme oder Anwendungen zum Ziel, sondern Organisationen als Ganzes. Bei Red Team Assessments handelt es sich um vollumfängliche Angriffssimulationen nach allen Regeln der Kunst. Diese emulieren echte, professionelle Angriffe auf Unternehmen und messen, wie sicher ein Unternehmen als Ganzes gegen Hacker- und Spionage-Angriffe ist. Auch wird geprüft, wie gut das Unternehmen in der Lage ist, gezielte Angriffe zu erkennen und auf diese zu reagieren.

- Purple Team Assessments: Während Red Team Assessments einen professionellen Hacker-Angriff möglichst realistisch simulieren sollen, sind Purple Teams eine bewusste Sparring-Übung mit maximaler Feuerkraft. Die Angreifer lassen das Blue Team (die Verteidiger Ihrer Organisation) wissen, welche Angriffe sie wann und wie durchführen und Trainieren das IT-Personal der zu prüfenden Organisation somit interaktiv in Erkennung und Reaktion selbst gegen die allerstärksten Angreifer.

- OSINT- und WEBINT-Analyse: Bei der OSINT- und WEBINT-Analyse wird überprüft, welche Informationen, die einem Unternehmen schaden könnten oder für Angriffe genutzt werden können, in öffentlichen Quellen und im Internet öffentlich verfügbar sind. Hierzu gehören zum Beispiel Informationen über bereits gehackte Systeme, geklaute Passwörter, technische Informationen aus denen sich Sicherheitslücken ableiten lassen, und viele mehr.

Audits

Bei Audits, die man gerne auch „Checklisten-Tests“ nennt, handelt es sich um Prüfungen, ob ein Prüfobjekt (z.B. Ihre Firma, ein Produkt, Software-Quelltext) einen Satz von Anforderungen grundlegend erfüllt. Audits gehen selten technisch in die Tiefe, d.h. sie bewerten nur, ob gewisse, grundlegende technische und/oder organisatorische Maßnahmen (sogenannte TOMs) vorhanden sind. Es wird weder bewertet, wie gut diese sind, noch wie effektiv diese sind, noch ob und wie sie umgangen werden können. Fragen können zum Beispiel lauten: „Sind Daten durch nutzerspezifische Passwortabfragen gegen Zugriff geschützt?“ Es wird allerdings nicht geprüft: „Kann der Passwort-Schutz umgangen werden und wenn ja, wie? Wie sicher sind die gespeicherten Passwörter gegen Hacker-Angriffe? Wie kann ich mich und meine Nutzer dagegen schützen?“ Letzteres sind qualitative Fragen, die Audits selten beantworten.

Einige bekanntere Typen von Audits sind folgende:

- Compliance Audits: Compliance Audits stellen fest, ob ein Prüfobjekt die Anforderungen („Checkliste“) einer dritten Partei, die einen bestimmten Prüfkatalog definiert, erfüllt. Bekanntere Regelsätze, mit denen ein Compliance Audit die Konformität feststellen kann, sind folgende:

- ISO 27001-Audit: Stellt fest, ob ein Informationssicherheitsmanagementsystem (ISMS) vorhanden ist und Anforderungen des ISO 27001-Standards erfüllt

- Datenschutz-Audit: Stellt fest, ob der Datenschutz eines Unternehmens gesetzeskonform (zur DSGVO und zu anderen relevanten Rechtsnormen) ist

- TISAX-Audit: Stellt fest, ob ein Unternehmen die Sicherheitsmaßnahmen umsetzt, die der Verband europäischer Automobilhersteller (ENX) für Zulieferer definiert

- PCI DSS-Audit: Prüfung, ob die Anforderungen des Kreditkarten-Industrieverbands für die sichere Speicherung und Verarbeitung von Kreditkartendaten erfüllt wird

- Best Practice Audits: Solche Audits stellen fest, ob ein Katalog an empfohlenen, aber nicht verpflichtenden Maßnahmen („Best Practices“) vorhanden ist

- Source Code Audits: Überprüfen Quelltext auf Sicherheitsschwachstellen, indem dieser von Auditoren gelesen wird

Welche IT-Sicherheits-Überprüfung ist die Richtige für mich?

Wie so häufig im Leben heißt die Antwort: „Es kommt darauf an“. Im Endeffekt sollte eine Organisation nach Bedarf entscheiden. Ein Unternehmen, das kein Automobilzulieferer ist, braucht z.B. keinen TISAX-Audit und eine Organisation, die selbst keine Kreditkartendaten verarbeitet, braucht keinen PCI DSS-Audit. Jedoch haben alle Prüf-Arten einen Nutzen. Jede Organisation sollte auf Audits, Scans und Tests setzen, jedoch für verschiedene Zwecke:

- Scans: Ein effizienter Weg, um herauszufinden, dass Sie die gröbsten Schnitzer (Low Hanging Fruit) in Sachen IT-Sicherheit beseitigt haben.

- Manuelle Tests: Audits decken organisatorische Maßnahmen ab und Scans die grundlegenden technischen Aspekte. Alles, was darüber hinausgeht, wird durch manuelle Tests abgedeckt. Tests prüfen nicht nur das Vorhandensein von Maßnahmen, sondern auch die Effektivität und Qualität. Sie decken durch geschulte technische Experten auf, was Scanner mangels Intelligenz und Verständnis nicht finden können, und was Audits nicht mit abdecken.

- Audits: Egal ob verpflichtende Regelwerke oder Empfehlungen zum guten Umgang mit IT-Sicherheit („Best Practices“), ein Audit kann sicherstellen, dass die grundlegenden Maßnahmen vorhanden sind. Dies gilt insbesondere für organisatorische Maßnahmen und Prozesse, welche durch technische Scans und Tests nicht geprüft werden können.

NSIDE-Fokus

NSIDE hat sich auf manuelle Tests spezialisiert. Wir decken das ganze Spektrum an IT-Sicherheits-Tests ab – egal ob Bankautomaten, Spezialanwendungen, Mobile Apps, Webseiten, Netzwerke, komplizierte Architekturen und Infrastrukturen, Industrie (auch 4.0), ICS, Embedded Hardware, Router und CPEs, und viele mehr. Sollten Sie Interesse haben, sprechen Sie uns an. Wir helfen Ihnen gerne weiter!