„Sun-Tzu (Die Kunst des Krieges): Wenn du den Feind kennst und dich selbst kennst, brauchst du den Ausgang keines Kampfes fürchten.“

Eigentlich erklärt dieses Zitat ziemlich genau, was Targeted Threat Intelligence (TTI) bedeutet, aber der Reihe nach.

TTI besteht, wie der Name schon sagt, aus 2 Komponenten. Der Threat Intelligence und dem „Targeted“-Part, den wir als „Target Intelligence“ bezeichnen wollen, auch wenn das kein fest-stehender Begriff ist. Um das klar zu stellen, wir reden hier selbstverständlich ausschließlich über CYBER Intelligence und wollen in diesem Einsteiger-Artikel versuchen die Bereiche der TTI in einfacher deutscher Sprache grob zu erklären. Technischere Blog-Artikel zu einzelnen, hier erwähnten Bereichen mit höherem Detailgrad werden folgen.

Intelligence

Was ist eigentlich Intelligence? Intelligence ist leider nicht wirklich klar definiert, geschweige denn einfach ins Deutsche zu übersetzen, ich hoffe aber, dass einem folgende Grafik (Quelle: Bank of England) eine gute Idee davon gibt:

| Quelle: NSIDE in Anlehnung an die Grafik des Dokuments der Bank of England |

Eine schöne Erklärung von Intelligence von der Hoover Comission aus dem kalten Krieg lautet:

„Intelligence beschäftigt sich mit all den Dingen, die einem bekannt sein sollten, bevor man irgendeine Handlung initiiert.“ (Clark 1955)

(Cyber) Threat Intelligence ((C)TI):

Man kann Cyber Threat Intelligence also ganz gut folgendermaßen definieren:

„Informationen über Bedrohungen und Bedrohungsakteure, die ein ausreichendes Verständnis für die Minderung eines schädlichen Ereignisses bieten.“

(Quelle: Bank of England)

Bei der CTI geht es also darum Daten zu Bedrohungsakteuren und Details zu deren Vorgehen, zu sammeln, auszuwerten und zu verwerten, um sich besser gegen diese Bedrohungen schützen zu können oder diese zumindest schnell zu entdecken und entschärfen zu können.

Konvention vorab:

Wir verwenden in diesem Artikel meist die Abkürzung TA, was für „Threat Actor“, auf deutsch also Bedrohungsakteur oder eben Hackergruppierung, steht.

Es gibt mittlerweile eine große Anzahl an Unternehmen und Organisationen, die sich auf das Thema (C)TI spezialisiert haben. Unserer Erfahrung nach hat jedes TI-Unternehmen besondere Themenschwerpunkte und Spezialisierungen, sowie Zugriff auf einzelne, aber nie auf alle Quellen des sich stetig verändernden Cyber-Untergrunds und der großen TI-Community. Mit entsprechenden Resourcen kann man aus diesem Grund überlegen, ob es sich lohnt ein eigenes CTI-Programm aufzuziehen, um selbst die Hoheit über das Thema zu behalten und verschiedene externe Spezialisten an entsprechenden Stellen zur Unterstützung in das Programm zu integrieren (TI-Feeds, TI-Plattform, EDR, SIEM, etc.).

Die drei Ebenen der Threat Intelligence:

- Strategisch: Nicht-technische Analyse auf Führungsebene einer Organisation, um aktuelle Cybersicherheitsthemen und Bedrohungen auf dem höchsten Level zu analysieren und zu bewerten. Welche Auswirkungen hat eine Bedrohungslage für die aktuelle und zukünftige Geschäftsziele und wie sollte man damit umgehen? In welche Bereiche der Cyber Security sollte investiert werden?

- Operativ: Hier arbeitet man mit den Daten aus bereits erfolgten Cyberangriffen, um sich vor potenziellen Attacken in der Zukunft auf Basis der hier entstandenen Muster besser schützen zu können. Diese Muster aus Kampagnen der Bedrohungsakteure nennt man TTPs (Tactics, Techniques, Procedures). TTPs sind oft, besonders in Kombination, spezifisch für einzelne Hackergruppen. Es geht primär immer um die Beantwortung der Fragen Wer (hat den Angriff durchgeführt), Warum (wurde/wird angegriffen) und Wie (gehen die Angreifer vor). Dazu unten mehr.

- Taktisch: Technische Analyse von Malware durch TI-Analysten, um Eigenschaften und Eigenarten in Form von IoCs (Indicators of Compromise) herauszuarbeiten, die dann meist in Form von TI-Data-Feeds in automatisierten Lösungen zur Verfügung stehen. Durch die Automation ist es überhaupt erst möglich diese gigantische Menge an sehr kurzlebigen Informationen sinnvoll zu verarbeiten. Ziel ist es Anzeichen von Angriffen bekannter Bedrohungsakteure auf Basis von Domains, IP-Adressen, ungewöhnlichen Netzwerkaktivitäten, etc. sofort zu erkennen und einzudämmen. Damit werden dann auf Unternehmensseite meist interne IT-, Blue, oder SOC-Teams beauftragt, die das Thema mit Software-Unterstützung betreuen.

Ein Großteil der „Informationen zu Bedrohungen“ sind öffentlich (Open Source), jedoch einige wiederum nur gewissen Kreisen und Netzwerken zugänglich. Natürlich geht es hier auch immer um Geschwindigkeit und Aktualität. Idealerweise erfährt man so auf Basis dieser Informationen und den entsprechenden Security Controls (SOC, SIEM, XDRs, etc.) rechtzeitig davon, wenn kompromittierende Informationen vom eigenen Unternehmen irgendwo im Darknet auftauchen, Hackergruppen einen Angriff auf einen planen oder aktuell durchführen.

Threat Actors (TAs)

| Quelle: NSIDE – Schaubild Typen von Bedrohungsakteuren |

Bei den TAs unterscheidet man verschiedene Typen. Die wichtigsten TA-Typen sind:

- Nation State Akteure (Geheimdienste, Militärische Einheiten, etc. im Dienst von Staaten)

- Organized Crime Groups (Ransomware-/Crime-as-a-Service-Akteure, wie Initial Access Broker, etc.)

- Hackers-for-Hire (Auftragshacker tätig im Bereich Industriespionage oder für Nation States aktiv)

- Hacktivisten (politisch motivierte Gruppen oder ideologische Einzelpersonen)

- Skript-Kiddies (unerfahrenere Hacker, die sich beweisen wollen oder Ihren Ruf verbessern möchten)

- Böswillige Insider (Mitarbeiter, Dienstleister oder Partner, meist aus der IT, die Informationen stehlen oder Schaden anrichten wollen)

Die Liste der Hackergruppierungen ist mittlerweile groß und man sollte zumindest die wichtigsten im Blick behalten.

Eine gute Übersicht zu den wichtigsten Ransomware-TAs, deren Leak-Sites und Opfern bietet der Ransomwatch-Index:

https://ransomwatch.telemetry.ltd/#/INDEX.

Eine weitere Übersicht über verschiedene TAs findet man zudem auf der MITRE ATT&CK Website unter https://attack.mitre.org/groups/ , bei Crowdstrike unter https://www.crowdstrike.com/adversaries/ und auf der Open Threat Exchange Plattform https://otx.alienvault.com/browse/global/adversaries .

Das Verständnis darüber, welche der hunderten Hackergruppierungen es aktuell oder in der Zukunft auf sie abgesehen haben könnten ist alles andere als eine genaue Wissenschaft und Bestandteil der Target Intelligence, was wir weiter unten genauer betrachten werden.

TTPs

Wir wollen nun nochmal etwas auf die TTPs (Tactics, Techniques, Procedures), also die Vorgehensweisen der Hackergruppen zurückkommen, die essentiell sind, um zu verstehen, wovor man sich schützen muss:

Um TTPs zu klassifizieren, verwendet man meist das MITRE ATT&CK Framework (https://attack.mitre.org/ ), welches wir hier nur sehr knapp beschreiben und nicht im Detail erklären wollen.

Grundsätzlich besteht das MITRE ATT&CK (Enterprise) Framework aus 14 bekannten „Tactics“ (also Angriffsschritte/-taktiken) von Bedrohungsakteuren:

- Reconnaissance

- Resource Development

- Initial Access

- Execution

- Persistence

- Privilege Escalation

- Defense Evasion

- Credential Access

- Discovery

- Lateral Movement

- Collection

- Command and Control

- Exfiltration

- Impact

Jede dieser „Tactics“ beherbergt eine Vielzahl von „Techniques“, also Angriffstechniken (z.B.Compromise Accounts), die wiederum Untertechniken beherbergen können (z.B. Compromise Cloud Accounts). Wenn ein TA eine dieser Techniken spezifisch einsetzt oder ein spezielles Tool zur Ausführung einer Technik nutzt, wird das „Procedure“ genannt. Also die spezifische Vorgehensweise eines TAs bei einer Technik.

Auf Basis dieser Matrix von TTPs lassen sich Angriffe besser simulieren, durchspielen und entsprechende Gegenstrategien von Blue-Teams (Cyber Defense Teams) entwickeln.

In die Analyse aktueller TTPs aus Kampagnen der TAs investieren manche TI-Unternehmen, oft eine erhebliche Menge an Zeit, um so die neuesten Malwarevarianten verstehen und TAs anhand ihrer verwendeten Tools und Techniken Angriffskampagnen zuordnen zu können. Auch wir bei der NSIDE müssen hier immer auf dem neuesten Stand bleiben, um neu entdeckte TTPs wenn möglich adaptieren zu können und in unser Arsenal an Angriffstechniken zu übernehmen, beispielsweise um neue Wege zur Umgehung (Defense Evasion) von EDRs oder sonstiger technischer Security Controls zu verstehen.

Malware

In der TI beschäftigt man sich ebenfalls sehr intensiv mit jeder bekannten und neu aufgetauchten Malware. Auch hier gibt es wiederum verschiedene Typen und Familien von Malware, wie zum Beispiel:

| Malware Typ | Beschreibung | Beispiele |

| Adware | Lädt Werbung auf ein kompromittiertes System und zeigt diese dem User ungewollt an. Oftmals beinhaltet Adware weitere Malware-Fähigkeiten und erlaubt einen Backdoor-Zugang auf das System. | Bundlore, Fireball |

| Backdoor | Entfernter Zugang auf ein kompromittiertes System mittels einer Hintertür in Software versteckt. | Calisto, Carbanak, DoublePulsar, ShadowPad |

| Bot | Kompromittiertes Gerät (oft auch IoT-Geräte), das mittels einer Bot Software missbraucht und ferngesteuert wird, um andere Geräte anzugreifen. | Kraken, Mirai |

| Browser Hijacker | Kann Klicks und Befehle innerhalb eines kompromittierten Browsers abfangen und verändern. | Ask Toolbar, CoolWebSearch, RocketTab |

| Bruter | Bruteforce-Software um Zugangsdaten (SSH, SMB, etc.) von Systemen zu knacken. | Chaos, NetCrawler |

| Cryptominer | Software, die auf einem kompromittierten System die Resourcen nutzt, um Cryptogeld zu schürfen (aka Cryptojacking). | BitCoinMiner |

| Downloader/Dropper | Malware, die weitere Malware mit neuen Fähigkeiten aus dem Internet nachlädt und meist auch ausführt. | CORESHELL, CSPY Downloader |

| Fileless Malware | Malware, die nur im Arbeitsspeicher läuft oder nur vorinstallierte Systemtools für Ihre Zwecke missbraucht. | Netwalker, The Dark Avenger |

| Info Stealer | Malware, die bei Ausführung versucht möglichst alle Zugangsdaten auf einem System auszulesen und ins Internet zu übertragen. | RedLine, Vidar, Racoon |

| Keylogger | Nimmt alle Tastaturanschläge eines kompromittierten Systems auf und überträgt diese an einen TA. | Snake, LokiBot |

| Macro Malware | In Office-Dokumente eingebetteter Malware-Code, der beim Öffnen des Dokuments ausgeführt wird. | Nuclear, Melissa |

| Mobile Malware | Malware, die auf Mobiltelefonen läuft. | Hornbill, Anubis |

| RAM Scraper | Diebstahl von temporären Daten, die sich im Arbeitsspeicher befinden. Wird auch gerne auf POS-Systemen zum Diebstahl von Kreditkartendaten verwendet. | Dexter, Soraya, ChewBacca, BlackPOS |

| Ransomware | Verschlüsselt Daten auf kompromittierten Systemen und verlangt Lösegeld von den Opfern, um die verlorenen Daten wieder zugänglich zu machen. | LockBit, Babuk, WannaCry, Ryuk |

| RAT | Remote Access Tool. Malware, die eine komplette, auch grafische Fernsteuerung eines kompromittierten Systems erlaubt. | BBSRat, Cobalt Strike, gh0st RAT |

| Rootkit | Verhindert, die Entdeckung von Malware dadurch, dass Systemaufrufe überschrieben und abgefangen werden. Es gibt hier verschd. Formen, wie Bootkits, Kernel- und Userland-Rootkits. | Hacking Team UEFI Rootkit, LoJax, Pandora |

| Spyware | Spionage-Software, die ohne Erlaubnis Informationen von einem kompromittierten System sammelt und überträgt. | Pegasus, Skygofree, ViceLeaker |

| Trojaner | Malware, die getarnt als legitime Software angeboten wird. | Ursnif, Winti, XagentOSX |

| Web Shell | Für Webserver konzipierte Backdoors. | ASPShell, C99, Caterpillar, ReGeorg |

| Wiper | Malware, die versucht ein kompromittiertes System zu zerstören, indem sie essentielle Daten vernichtet. | CaddyWiper, HermeticWiper |

Sobald eine neue Malware auftaucht, wird diese von TI-Analysten analysiert, um deren Eigenschaften und Eigenheiten zu bestimmen und der TI-Community in Form von IoCs bekannt zu machen.

Listen bekannter Malware und Malware-Samples zum Download (ACHTUNG: Bitte niemals Malware herunterladen, geschweige denn ausführen, wenn man nicht vom Fach ist und nicht genau weiß, was man tut!) finden sich mitunter hier:

- https://www.joesandbox.com

- Malware Bazar https://bazaar.abuse.ch/

- https://github.com/rshipp/awesome-malware-analysis#malware-corpora

IoCs

Indicators of Compromise sind Anzeichen dafür, dass ein gewisser Typ von Malware irgendwo sein Unwesen getrieben und Spuren/Artefakte hinterlassen hat.

Die am meisten genutzten Indikatoren sind:

- URLs, Hostnames und IPs, zu denen sich die Malware verbindet

- Dateien, die auf der Festplatte angelegt oder genutzt werden

- Verwendete CVEs

- Kombinierte Aufrufe von Windows API Calls, also eine gewisse Kette von Tätigkeiten auf einem System, die zusammen mit anderen IoCs auf eine Malware hindeuten

- Komplexere Regeln, meist in Form von Yara-Rules

Folgendes Beispiel zeigt eine Yara-Regel der Firma FireEye, die das bekannte SafetyKatz Tool erkennt, das Credentials von Windows-Systemen ausliest:

Auf dieser Basis lässt sich ein Angriff dann im besten Fall erkennen und kann blockiert werden. Dank der IoCs ist es manchmal auch möglich eine sog. Attribution durchzuführen, also herauszufinden welcher TA hinter dem Angriff stecken könnte.

Listen und Feeds bekannter IoCs finden sich unter anderem hier:

- https://otx.alienvault.com/browse/global/indicators

- https://github.com/drb-ra/C2IntelFeeds/tree/master/feeds

- https://www.joesandbox.com

Threat Intelligence Plattformen

Wenn wir ein TTI-Assessment durchführen, nutzen wir zur Unterstützung zusätzlich immer eine Threat Intelligence Software Plattform eines unserer TI-Partner, die mindestens folgende Fähigkeiten beinhalten sollte:

- Aktuelle Übersicht über möglichst alle Bedrohungsakteure, deren Kampagnen, geographische Wirkungsbereiche, Motivationen, Fähigkeiten und TTP-Maps

- Weiterführendes Informationsmaterial und Analyseberichte zu den TAs, idealerweise auch exklusive Analysen, die nicht öffentlich sind

- Threat Landscape: Geo-strategische Intelligence und Einschätzungen, wie sich einzelne Situationen und Ereignisse auf die Bedrohungslandschaft einzelner Branchen und Länder auswirken könnten. In einem TIBER-Assessment bekommt man als TTI-Provider hier die sog. GTL (Generic Threat Landscape) über die Bundesbank bzw. den Kunden. Erstellt wird dieses Dokument von einem etablierten TI-Unternehmen für die einzelnen Länder Europas im Auftrag der Europäischen Zentralbank.

Für unsere Zwecke nur zweitrangig (da wir hier mit eigenen Tools und menschlichen Analysten bessere Ergebnisse in einem dedizierten nicht kontinuierlichen Assessment erzielen) sind die folgenden Features:

- OSINT-Fähigkeiten

- Attack Surface Mapping

- DarkNet und DeepWeb Suchen

- Databreaches und geleakte Zugangsdaten

- IoCs der TAs

- Visualisierungen und Datenanreicherung

- Austausch mit anderen Plattformen und APIs

Wer sich einmal kostenlos eine solche Plattform ansehen möchte, kann das mit der kostenlosen Open Source TI-Plattform „MISP“ ausprobieren:

https://www.misp-project.org/

| Quelle: https://www.misp-project.org/ |

Untergrund-Plattformen und Hehlerei von Unternehmenszugängen

Gehandelte oder veröffentlichte Zugangsdaten sind mittlerweile eine der häufigsten Methoden, wie sich Cyberkriminelle einen ersten Zugang in Unternehmen erschleichen. Diese Zugangsdaten kommen meist von sog. Initial Access Brokern, die diese Zugänge dann an weitere TAs verkaufen (zwischen tausend und einigen hunderttausend Dollar). In diesem Zusammenhang arbeiten Angreifer auch mit sogenannten Underground Clouds of Logs (UCLs), die im Darknet (DarkMarkets) und verschiedenen anderen Plattformen gehandelt, getauscht und oft auch geleakt werden. Diese UCLs sind eine Sammlung von gestohlenen Zugangsdaten (E-Mail-Adressen, Passwörtern, Browser Cookies, Internet-Adressen und Benutzernamen) unterschiedlicher Qualität, womit ein Angreifer eventuell einen Initial Access auf eines Ihrer Systeme erlangen kann (beispielsweise, wenn der Laptop eines externen IT-Dienstleisters mit einer Info-Stealer-Malware infiziert wurde).

| Quelle: NSIDE – Anonymisiertes Beispiel eines Info-Stealer Malware Logs: Screenshot und gestohlene Passwörter eines Mitarbeiters eines asiatischen Unternehmens |

| Quelle: NSIDE – Screenshot: DarkNet Market (DATABASE), der Malware Logs und andere Hehlerware anbietet |

Wir könnten in alle diese Bereiche noch viel tiefer einsteigen, wollen mit diesem Artikel aber nur einen ersten Überblick über das Thema geben.

NSIDE ist kein klassisches TI-Unternehmen, bietet aber seinen Kunden eine TTI-Snapshot-Analyse an, die Ihnen ein möglichst tagesaktuelles und besonders detailliertes Bild über für Sie relevante TAs und deren Vorgehensweisen liefert. Hierbei arbeiten wir mit verschiedenen TI-Partnern zusammen und unterstützen unsere Analysen mit spezialisierter TI-Software aus Fremd- und Eigenentwicklung.

Ein TTI-Snapshot beinhaltet immer auch eine Target Intelligence Analyse, die wir im nächsten Abschnitt besprechen wollen.

TARGET INTELLIGENCE:

Bei der Target Intelligence (dem „Targeted“-Part der TTI) geht es darum das eigene Unternehmen aus Bedrohungssicht möglichst gut zu verstehen und aus dem Blickwinkel eines Bedrohungsakteurs zu betrachten, um besser abschätzen zu können, welcher TA es auf einen abgesehen haben könnte, wo individuelle Angriffsmöglichkeiten bestehen, und offene Flanken existieren.

Auch hier gibt es sicher nicht nur das eine Rezept, aber auf jeden Fall ein paar kritische Zutaten und Komponenten, die nicht fehlen sollten.

Geschäftsprozesse, Assets, Schutzziele

Folgende Begrifflichkeiten dienen als Basis für ein Verständnis der Materie:

- Critical Function (CF) – Eine kritische Funktion ist ein Geschäftsprozess innerhalb des Unternehmens der so wichtig ist, dass das Unternehmen einen essenziellen bis irreparablen Schaden erleiden würde, sollte dieser Geschäftsprozess nicht mehr intakt sein.

- Key-Asset – IT-Schlüsselkomponente, die für den Betrieb einer CF von essenzieller Bedeutung ist. Wichtig ist hier auch das Schlüsselpersonal (intern/extern), welches Zugang auf die einzelnen Assets hat zu kennen und in die Analyse mit einzubeziehen.

- CIA Triade – Die Schutzziele Vertraulichkeit (Confidentiality), Integrität (Integrity) und Verfügbarkeit (Availability), die bei den jeweiligen Assets der CFs erfüllt sein müssen, damit das Asset (und damit die CF) nicht als kompromittiert gilt. Jedes Asset besitzt unterschiedliche Schutzziele. Während bei dem einen Asset (z.B. Router) besonders die Verfügbarkeit entscheidend ist, geht es bei einem anderen Asset (z.B. Datenbank) vielleicht nur um den Schutz der darauf befindlichen Daten (Vertraulichkeit) oder die Integrität dieser Daten.

- Flag – Definierte Zielerreichung eines Angreifers/Red Teamers. Ein Flag besteht immer aus einer Kombination von CF, Asset, verletztem Schutzziel und einer Beschreibung, was genau das Ziel des Angriffs ist.

| Quelle: Quelle: NSIDE – Beispiel einer Inventurliste von IT-Assets mit dazugehörigen CFs |

| Quelle: NSIDE – Beispiel einer Definition von CF – ASSET – Schutzziel – Flag |

Die Methodik, die wir anwenden basiert zu großen Teilen auf dem TIBER-EU-Framework der europäischen Zentralbank (EZB) und ist hier nachzulesen: https://www.ecb.europa.eu/paym/cyber-resilience/tiber-eu/html/index.en.html

Als TIBER-Provider im Bereich TTI und Red Teaming wissen wir, wie hilfreich eine übersichtliche Excel-Tabelle aller kritischen Funktionen (Critical Functions = CFs) und den dazugehörigen IT-Assets, samt Schutzzielen (Confidentiality, Integrity, Availabilty) ist, um möglichst realitätsnahe Bedrohungsszenarien zu entwickeln und zu testen.

Das TIBER-Rahmenwerk ist hauptsächlich auf große Unternehmen im Finanzsektor ausgerichtet. Die meisten Bestandteile daraus können allerdings jedem Unternehmen, egal welcher Größe und Branche, dabei helfen, die eigene Widerstandsfähigkeit gegenüber Cyber-Angriffen enorm zu verbessern.

Der initiale Aufwand einmal alle CFs und daran gebundene IT-Assets mit ihren Schutzzielen und möglichen Flags aufzuschlüsseln, lohnt sich in vielerlei Hinsicht:

- Es erlaubt eine effizientere Priorisierung Ihrer Security Controls und Security Strategie

- Eine Erkennung von Schlüsselpersonal auf Basis der Assets und CFs, welches als besonders schützenswert gilt und durch Ihr Cyber Security Konzept beschützt sein sollte

- Die Möglichkeit effizientere Security Assessments mit Fokus auf diese Komponenten durchzuführen

- Meist verbessert eine gut strukturierte Übersicht der kritischen Funktionen auch das Verständnis des Managements für die Wichtigkeit von entsprechenden Sicherheitsmaßnahmen und erleichtert Budget-Entscheidungen

Viele Informationen zur Erstellung einer solchen Übersicht lassen sich außerdem bereits aus einem vorhandenen Risk Assessment oder den Dokumenten Ihres ISMS entnehmen.

Identifikation relevanter Bedrohungsakteure

Um abzuschätzen welche der bekannten Hackergruppen es eventuell auf Ihr Unternehmen abgesehen haben könnten und warum, sollten sie sich mindestens die folgenden Fragen beantworten:

- Welche TAs kommen auf Grund Ihrer Fähigkeiten überhaupt in Frage ein Unternehmen wie uns (Cyber Resilience) erfolgreich anzugreifen?

- Welche Typen von TAs könnten es auf ein Unternehmen wie uns abgesehen haben?

- Welche Ziele und Motivationen haben die einzelnen TAs und würde ein erfolgreicher Angriff eines TAs bei unserem Unternehmen deren Ziele erfüllen? Z.B. finanzielle Bereicherung oder Industriespionage (oft abhängig von gewissen Branchen), politische Einflussnahme oder Nutzung als Zwischenziel (z.B. für den Zugriff auf eines Ihrer Kunden).

- In welchen geographischen Bereichen sind mögliche TAs aktiv und wo deckt sich das mit meinem Unternehmen?

- Welche TAs sind in meiner Branche besonders aktiv?

- Gibt es aktuelle Ereignisse oder neu entstandene Situationen (geostrategisch, politisch, ideologisch, etc.) in Bezug auf das eigene Unternehmen, die einen speziellen TA auf den Plan rufen könnten?

Wichtig bei der Auswahl in Frage kommender TAs und der Beantwortung dieser Fragestellungen ist es, wie bereits oben erwähnt, seine eigenen CFs und Assets zu kennen und in die Überlegungen mit einzubeziehen.

| Quelle: NSIDE – TA Details |

Technische und personelle Angriffsfläche (OSINT & Recon)

Somit sollte klar sein, dass es von entscheidender Bedeutung ist die eigenen kritischen Komponenten zu kennen und diese im Kontext der eigenen Umgebung (Assets) ganzheitlich zu betrachten.

Um das zu bewerkstelligen, benötigt man neben der internen Aufarbeitung und Datensammlung auch die externe Sichtweise, und zwar die Sichtweise eines Bedrohungsakteurs.

In der Target Intelligence werden hierfür Methoden und Tools der Open Source Intelligence, sowie teilweise auch Pentesting-Techniken wie die Reconnaissance eingesetzt, um relevante Informationen für mögliche spätere Angriffe und offene Flanken zu entdecken (vor TIBER- und Red Team Assessments muss besonders darauf geachtet werden, dass die Reconnaissance nicht-intrusiv, verdeckt und unauffällig ist, damit das Team nicht bereits im Vorfeld auffliegt und die Verteidiger alarmiert werden!). Diese Phase ist enorm wichtig und bestimmt maßgeblich die gesamte Angriffsstrategie.

NSIDE ist seit 10 Jahren auf diese Themen spezialisiert und arbeitet in dem Bereich mit einem großen Arsenal an Tools und Techniken, die meist in-house entwickelt und optimiert wurden.

Das Resultat dieser Phase (OSINT & Recon) ist eine ausgearbeitete Liste mit relavanten Angriffsinformationen und sog. „Actionable Intelligence für Red Teams“, also kombinierbaren Angriffsketten, als Template für mögliche Attacken.

| Quelle: NSIDE – Examplarischer OSINT-Workflow, zum Auffinden gültiger Login-Credentials |

Beispielsweise lassen sich über verschiedene Google-Dorks IT-Dienstleister eines Zielunternehmens ermitteln und über die LinkedIn-Seite der Dienstleister Mitarbeiter identifizieren, die für das Zielunternehmen tätig sind. Über weitere OSINT-Techniken und Databreach Datenbanken erhält ein Angreifer oder ein Red Teamer somit möglicherweise Zugangangsdaten dieser externen IT-Mitarbeiter. Aus der Reconnaissance besitzt der Angreifer zudem Kenntnis über alle extern erreichbaren IT-Systeme und Login-Masken des Ziels und kann nun automatisiert, alle Zugangsdaten des Admins gegen diese Login-Schnittstellen ausprobieren. Nicht selten erlangen Angreifer so Ihren Initial Access.

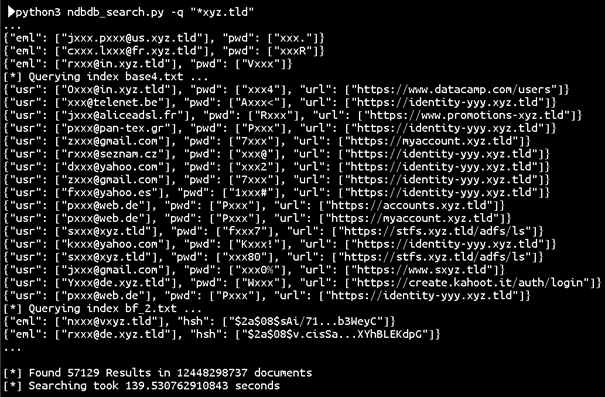

Der folgende Screenshot zeigt eine Suche in unserer NDBDB (NSIDE DataBreach DatenBank), die aktuell knapp 12,5 Milliarden Datensätze von Databreaches, Hacker-Combolisten, Malware-Logs und eigens „gesourcte“ Datenbanken mit Fokus auf Daten aus der DACH-Region enthält und wöchentlich wächst:

| Quelle: NSIDE – Anonymisierter Auszug aus den Suchergebnissen unserer NDBDB |

Im Vergleich zu Datenbanken, wie der bekannten HaveIbeenPwned DB können wir also nicht nur feststellen, ob ein Account geleaked wurde, sondern erhalten meist auch dazugehörige Passwörter und URLs, zur Verwendung. Im obigen Snapshot lässt sich erkennen, dass man hier vermeintlich auch Zugangsdaten externer Entwickler und Dienstleister eines Ziels einsehen kann.

Weiterführende Infos zu dem Thema findet man bei uns auf der Seite:

- https://www.nsideattacklogic.de/open-source-intelligence-osint-im-red-teaming-bessere-taktische-erkenntnisse-fuer-mehr-sicherheit/

- https://www.nsideattacklogic.de/leistungen/red-team-assessment/osint-taktische-informationsbeschaffung/

Realistische, bedrohungsgeleitete Angriffsszenarien

| Quelle: NSIDE – Grobe Skizze des Vorgehens bei einer Targeted Threat Intelligence Analyse |

Hat man schließlich all diese Informationen gesammelt und analysiert, lassen sich aus den kombinierten Threat und Target Intelligence Daten nicht nur direkte Sicherheitsverbesserungen ableiten, sondern auch realistische und bedrohungsgeleitete (threat-led) Angriffsszenarien kreieren (Offensive Threat Modelling), die als Blaupause, wie ein Drehbuch, für simulierte Attacken durch Red Teams oder in einem Purple Team Training verwendet und durchgespielt werden können. Das hilft nicht nur dabei offene Flanken und Schwachstellen in Prozessen oder der IT zu finden und auszubessern, sondern stellt auch das eigene Verteidiger-Team (Blue-Team/SOC-Team) auf die Probe (Incident-Response) und bietet den Mitgliedern somit ein effektives Training.

NSIDE kann Sie im Bereich Targeted Threat Intelligence mit den folgenden Dienstleistungen unterstützen:

- TTI-Snapshot-Analyse, inklusive einer Identifikation und Ausarbeitung Ihrer kritischen Funktionen

- Unterstützung beim Auf- oder Ausbau des eigenen TI-Programms

- Passive und nicht-intrusive Sicherheitsanalysen (OSINT/Recon)

- Unterstützung als TIBER-EU Provider im Bereich TTI und Red Teaming