Als Entwickler müssen wir oft über Fragen des Datenschutzes und der Sicherheit nachdenken. Seitenkanalangriffe, die einst Spionen und Regierungen vorbehalten waren, werden zunehmend für weniger gut finanzierte Angreifer möglich. Es kann eine Herausforderung sein, Möglichkeiten zum Schutz vor diesen Angriffen zu entwickeln. Es ist wichtig, hier einen Überblick über die möglichen Angriffsarten zu haben, um schutzbewusst zu planen und zu entwickeln. Nicht nur sensible Daten können kompromittiert werden, sondern ganze Kontrollsysteme könnten gefährdet sein.

Ein Seitenkanalangriff (sog. Side-Channel-Attack) greift sensible Daten nicht direkt an. Hier werden oft physikalische Nebeneffekte gesammelt und versucht, durch Analyse dieser Nebeneffekte geschützte Informationen zu extrahieren. Genutzt werden beispielsweise der Energieverbrauch eines Geräts oder Chips, elektromagnetische Abstrahlungen oder der Zeitbedarf zum Ausführen bestimmter Funktionen.

Tempest / Van-Eck-Phreaking

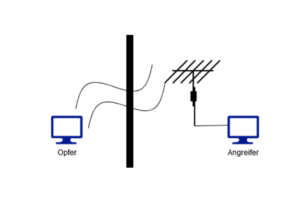

Das im Zweiten Weltkrieg von den Vereinigen Staaten entwickelte Tempest-Verfahren, welches seit den 90er Jahren als Van-Eck-Phreaking bekannt ist, bedient sich elektromagnetischer Abstrahlungen von Geräten. Alle elektrischen Geräte, insbesondere Computerbildschirme bzw. Röhrenmonitore oder ungeschirmte Datenleitungen, senden elektromagnetische Wellen aus. Diese Abstrahlung kann mit geeigneten Empfangseinrichtungen auch über größere Entfernungen (bis über 100 m) hinweg aufgefangen werden, um den Datenverkehr abzuhören. Insbesondere kann ein Angreifer das Videosignal rekonstruieren oder durch das ungewollte Abstrahlen von Signalleitungen die verarbeiteten Informationen abgreifen.

Seitenkanalangriff – Monitorinhalte mitlesen

(Quelle: Alexander Poth – Eigene Darstellung)

Eine wirksame, aber auch kostenaufwändige Schutzmaßnahme ist die komplette Isolierung des Arbeitsraumes nach dem Prinzip des Faradayschen Käfigs. Schutz bieten auch Abschirmmaßnahmen auf Geräteebene (Grafikkarte, Kabel und Monitor). Hierfür wird Rechnergehäuse sowie Monitor entsprechend isoliert und Kabel mit Folien und Schirmung verwendet.

Leistungsanalyse

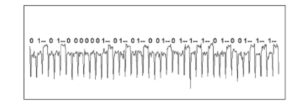

Die Leistungsanalyse ist eine Methode, bei der der Energieverbrauch eines Mikroprozessors während kryptographischer Berechnungen direkt aufgezeichnet wird. Der Energieverbrauch variiert abhängig von den jeweils ausgeführten Mikroprozessorbefehlen. Er gibt somit Aufschluss über die ausgeführten Operationen sowie über den Schlüssel.

Seitenkanalangriff – Interpretation eines aufgezeichneten kryptografischen Schlüssels (Quelle: https://en.wikipedia.org/wiki/Power_analysis)

Darstellung – Interpretation eines aufgezeichneten kryptografischen Schlüssels (Quelle: https://anysilicon.com/side-channel-attacks-differential-power-analysis-dpa-simple-power-analysis-spa-works/)

Rechenzeitangriff

Rechenzeitangriffe (sog. Timing Attacks) messen die Zeit des implementierten kryptografischen Verfahrens für verschiedene (in der Regel vom Angreifer gewählte) Eingaben. Kryptografische Funktionen benötigen leicht unterschiedliche Ausführzeiten, um unterschiedliche Eingaben zu verarbeiten. Diese Charakteristiken bei der Performance sind sowohl vom Schlüssel als auch von den Eingabedaten (Klar- oder Chiffretexte) abhängig. Durch die Laufzeitanalyse kann der Schlüssel nach und nach rekonstruiert werden.

Es gab in der Vergangenheit einige Rechenzeitangriffe, welche erfolgreich in Echtzeit ausgeführt wurden. Die wohl bekanntesten Schwachstellen dieser Art sind Meltdown & Spectre (im Jahr 2017), die die meisten CPUs betrafen. Tatsächlich ist Spectre der mächtigste Timing-Angriff der Geschichte.

Akustischer Angriff

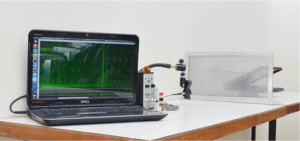

Ein akustischer Angriff oder auch Acoustic-Attack ist eine Art von Seitenkanalangriff, bei dem Geräusche von Computern oder anderen Geräten ausgenutzt werden. Moderne akustische Analysen konzentrieren sich auf die Geräusche, die z.B. von Computertastaturen und internen Computerkomponenten erzeugt werden. In der Vergangenheit wurden sie aber vermehrt bei Nadeldruckern (erzeugen Geräusche, die Rückschlüsse auf die gedruckten Zeichen zulassen) und elektromechanische Entschlüsselungsmaschinen angewendet.

Seitenkanalangriff – Mikrofonierung und Auswertung von Tastaturanschlägen ((Quelle: https://link.springer.com/article/10.1007/s00145-015-9224-2))

Ähnlich wie bei der bereits erwähnten Leistungsanalyse oder Timing-Attack wurden bereits Studien vorgestellt, kryptografische Schlüssel mithilfe von Ultraschallmikrofonen aus Chips zu extrahieren.

Optische Angriffe

Optische Angriffe reichen wie andere Seitenkanalangriffe von relativ einfach (Abhören eines Monitors durch Reflexionen) bis hin zu komplexen (Kommunikation mit einem infizierten Gerät über blinkende LEDs). Bei einem eher hochtechnisierten optischen Angriff können Laser sowohl zum Lesen von Tastenanschlägen als auch zum Einfügen von Fehlern verwendet werden (sog. Fault-Injections), um später den gesuchten kryptografischen Schlüssel abzuleiten.

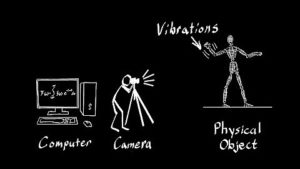

Kombinierte Angriffe

Relativ neu sind Angriffe, die die oben genannten Angriffsarten kombinieren, wie z.B. akustisch und gleichzeitig optisch. Ein kürzlich vorgestellter Beispielangriff wird mittels einer Hochgeschwindigkeitskamera (also eine Kamera, die eine große Anzahl von Bildern in der Sekunde aufnimmt) durchgeführt. So ist es möglich, mit einer solchen Kamera durch ein Fenster in z.B. ein Büro zu filmen und dadurch Gespräche mitzuhören. Gespräche erzeugen Schallwellen, welche sämtliche Einrichtungsgegenstände in Schwingung versetzen. Diese Schwingungen können im aufgezeichneten Videomaterial durch marginale Pixelveränderungen identifiziert werden. Durch diese Methode können heute bereits vollständige Gespräche aus reinem Videomaterial extrahiert werden.

Seitenkanalangriff – Optische Aufnahme von akustischen Schwingungen (Quelle: https://www.youtube.com/channel/UCzTOCqbACCbIPXuu9qZ-IdA?app=desktop)

Fazit

Überspitzt gesagt: Die einzige Möglichkeit, sich vollständig vor Seitenkanalangriffen zu schützen, besteht darin, alle digitalen Geräte in einem tief unter der Erde vergrabenen Raum zu verwenden, welcher über einen langen Tunnel mit abgeschirmten Türen zugänglich ist, der wiederum mit einem faradayschen Käfig ausgekleidet ist und über eine eigene tragbare Stromversorgung läuft. Glücklicherweise sind nur sehr wenige Menschen in einer Position, in welcher die Daten so sensibel sind. Dennoch können auch weniger anspruchsvolle Methoden wie Geräteabschirmungen bereits einen deutlichen Sicherheitsgewinn bewirken.