Offensive Cyber Security Blog: Im NSIDE Tech Blog veröffentlichen die Analysten der NSIDE interessante technische Artikel, neue Erkenntnisse und von uns entwickelte Techniken.

Bluetooth Low Energy Hacking für Anfänger

Nachdem ich mich nun schon einige Zeit mit dem Thema Bluetooth Low Energy (BLE) Hacking beschäftige, kommt eine Frage immer wieder auf: Wie fange ich damit an?

Nun – man könnte sicherlich beginnen, die über 3000 Seiten lange Spezifikation (aktuell Version 5.3) zu lesen, welche durch die Bluetooth Special Interest Group veröffentlicht wird. Allerdings ist hier die gesamte Spezifikation sowohl für Bluetooth Classic als auch für jede einzelne Protokollschicht enthalten. Das ist äußerst umfangreich und daher selbst für erfahrene ITler ein eher unkonstruktives Vorgehen. Wie also dann? Einmal durch die Internet Blogs der letzten 10 Jahre wühlen?

Meiner Erfahrung nach empfiehlt es sich, direkt Hand anzulegen und sich die Sache Stück für Stück in der Praxis anzusehen. Dabei entwickeln sich spezifischere Fragen und Stichworte, mit denen […]

Kompaktes Oszilloskop von 1997

Kompaktes Oszilloskop von 1997 8-Kanal USB Logic Analyzer

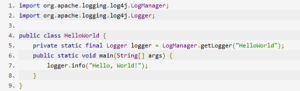

8-Kanal USB Logic Analyzer Quelle: Screenshot https://logging.apache.org/log4j/2.x/manual/api.html

Quelle: Screenshot https://logging.apache.org/log4j/2.x/manual/api.html